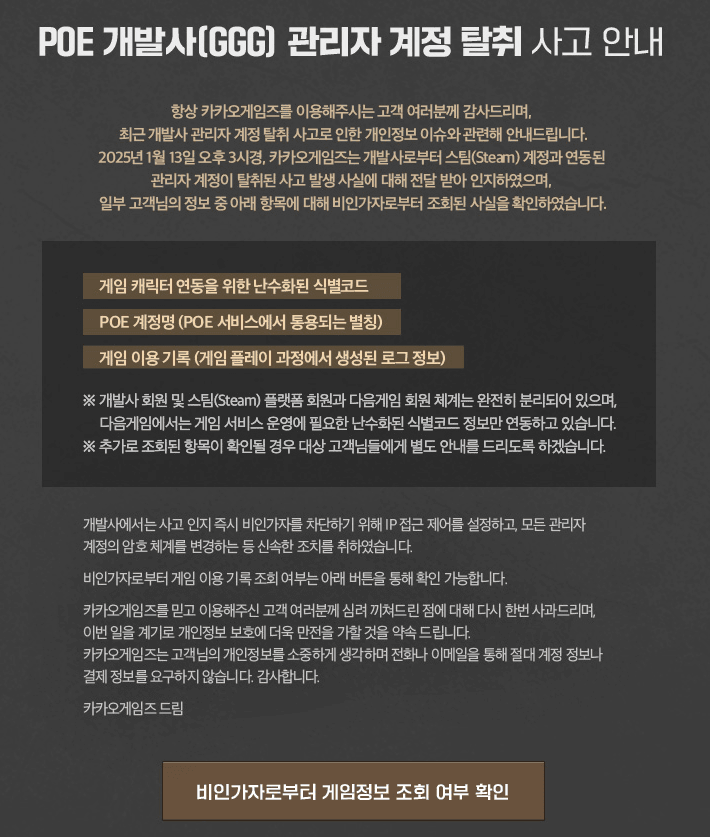

POE 개발사 Grinding Gear Games(GGG) 게임 서비스 관리자 계정 해킹으로 인한 개인정보 유출 사고가 발생한 것으로 확인됐습니다.

이번 사고는 개발자의 테스트용 스팀 계정이 탈취되면서 시작되었으며, 이로 인해 다수의 게임 이용자 정보가 노출된 것으로 확인되었습니다.

사고 경위

- 개발자의 테스트용 스팀 계정 정보가 유출(해킹)됨

- 해당 계정과 연동된 POE 관리자 계정 접근 권한 획득

- 고객 지원 시스템을 통해 다수의 계정 정보 열람

피해 현황

- 66개 계정의 비밀번호 무단 변경

- 다수 계정의 개인정보 열람 (이메일 주소, 스팀 ID, IP 주소, 배송 주소 등)

- 일부 계정의 거래 내역 및 비공개 메시지 내역 노출

후속 대응

- GGG는 즉각적인 조치로 모든 관리자 계정의 비밀번호를 재설정하고, 추가 보안 조치를 실시했습니다.

- 직원 계정에 대한 제3자 계정 연동을 전면 금지하고, IP 접근 제한을 강화하는 등 보안 체계를 전면 개편했습니다.

시사점

- 이번 사고는 게임 서비스 운영에 있어 관리자 계정 보안의 중요성을 다시 한번 상기시키는 계기가 되었습니다.

- 특히 테스트 계정 관리의 허술함이 대규모 개인정보 유출로 이어질 수 있다는 점에서, 게임 서비스 운영사들의 각별한 주의가 요구됩니다.

공지 원문

데이터 유출 공지

지난주, 저희는 개발자 중 한 명이 소유한 관리자 권한이 있는 PoE 계정이 침해된 사실을 알게 되었습니다. 이로 인해 공격자는 고객 지원 담당자들이 사용하는 도구에 접근할 수 있게 되었습니다.

저희는 즉시 해당 계정을 잠그고 다른 모든 관리자 계정의 비밀번호를 강제로 재설정했습니다. 그리고 무슨 일이 일어났는지 조사를 시작했습니다.

문제의 PoE 계정은 오래 전 개발자가 테스트를 위해 만든 구 스팀 계정과 연결되어 있었고, 구매 내역이 없었습니다. 공격자가 스팀 고객지원팀에 충분한 정보를 제공하여 계정을 탈취했을 때 침해가 발생했습니다.

해당 계정은 일반 스팀 계정이었고 구매 내역, 전화번호, 주소 또는 기타 정보가 연결되어 있지 않았기 때문에, 공격자는 이메일, 계정명만 제공하고 같은 국가의 VPN을 사용하기만 하면 되었습니다.

공격자는 66개의 계정에 임의의 비밀번호를 설정했습니다. 안타깝게도 이 특정 지원 작업에 대한 이벤트 로그에 버그가 있어 공격자가 변경 사실을 보여주는 이벤트를 삭제할 수 있었습니다. 이 버그는 다른 지원 작업에는 존재하지 않았으며 현재는 수정되었습니다.

공격자는 또한 포털을 통해 상당수의 계정 정보를 열람했습니다.

그들이 접근한 계정들에 대해 다음과 같은 개인 정보를 얻었습니다:

계정에 연결된 이메일 주소

계정에 연결된 스팀 ID

계정이 사용한 IP 주소들

실물 상품을 받은 적이 있는 경우 배송 주소

다른 지역에서 로그인으로 인해 잠긴 계정의 현재 잠금 해제 코드

고객 서비스 포털을 통해서는 비밀번호나 비밀번호 해시를 볼 수 없었습니다.

추가로 공격자가 거래 내역을 본 계정들도 있어 이전 구매 목록이 노출되었습니다.

또한 공격자가 계정의 비공개 메시지 내역을 본 계정들도 있습니다. 이 중 다수는 GGG 직원들의 것입니다.

공격자가 우리 포털을 통해 찾은 이메일 주소를 다른 웹사이트에서 유출된 비밀번호 목록과 대조하여 PoE 계정과 동일한 비밀번호를 사용하는 계정을 찾았을 가능성이 있습니다. 이 경우 잠금 해제 코드를 사용하여 지역 잠금을 우회할 수 있었을 것입니다.

저희는 이런 일이 다시 발생하지 않도록 관리자 계정에 대한 보안 조치를 강화했습니다. 직원 계정에는 제3자 계정 연동이 허용되지 않으며 IP 제한을 크게 강화했습니다.

이러한 보안 문제에 대해 깊이 사과드립니다. 관리자 웹사이트를 보호하기 위한 조치들은 이미 시행되었어야 했으며, 앞으로도 이러한 문제가 다시는 발생하지 않도록 더 많은 조치를 취할 것입니다.

Data Breach Notification

Last week we became aware that a PoE account with admin access to the website owned by one of our developers had been compromised. This gave them access to the tools that our customer support agents use.

We immediately locked the account, and forced password resets on all other admin accounts. We then began an investigation into what had occurred.

The PoE account in question was linked to an old steam account that was created by a developer for testing a long time ago, and didn't have any purchases on it. The compromise occurred when the attacker was able to supply enough information to steam support to steal the account.

Since the account was a regular steam account and had no purchases, phone numbers, addresses or other information associated with it, the only information that they were required to supply was the email, account name and be using a VPN from the same country.

The attacker set random passwords on 66 accounts. Unfortunately there was a bug in the event log for this particular support action that allowed the attacker to delete the event showing that the change had occurred. This bug doesn't exist for other support actions and has been fixed now.

The attacker also viewed account information for a significant number of accounts through our portal.

For those accounts they got access to the following private information:

Email Address if the account had one associated

Steam ID if the account had one associated

IP Addresses that the account had used

Shipping address if the account had previously had physical goods sent

Current Unlock Code for unlocking accounts locked due to logging in from a different region

No passwords or password hashes were viewable through the customer service portal.

In addition there are some accounts where the attacker looked at transaction history which would have shown a list of previous purchases.

There are also some accounts where the attacker looked at the private message history on the account. Many of these are for GGG staff.

It is probable that the attacker would be able to compare email addresses found using our portal against publicly available lists of compromised passwords from other websites in order to find accounts that shared the same password with their PoE account. If that was the case, they would have been able to bypass the region locking using the unlock code.

We have taken steps to ensure that there are more security measures around admin accounts so that this can not happen again. No 3rd party accounts are allowed to be linked to any staff accounts and we have added significantly more stringent IP restrictions.

We are incredibly sorry for this lapse in security. The measures taken to secure the admin website really should have already been in place and in the future we will be taking even more steps to make sure that this kind of issue never occurs again.

POE2 커런시 벌기, 정말 어렵기만 할까? 효율 파밍&거래 팁

POE2 커런시 벌기, 정말 어렵기만 할까? 효율 파밍&거래 팁

POE2 레딧을 통해 커런시를 어떻게 벌고 있는지 논하는 쓰레드가 발생했습니다. 내용이 흥미로워 보기 좋게 요약하고 가공해 봤습니다. 엑잘 디바인 버는 노하우를 확인해 보세요. 최근 POE2 레딧

gamesentry.tistory.com